|

|

|

Le vecchie tecniche spesso sono le migliori, anche quando si tratta di diffondere malware.

In questo caso stiamo parlando di come un ransomware recentemente scoperto e battezzato Locky si diffonda sotto forma di una macro per Microsoft Word.

Kevin Beaumont e Lawrence Abrams di Bleeping Computer hanno analizzato Locky scoprendone il comportamento e i danni che può causare.

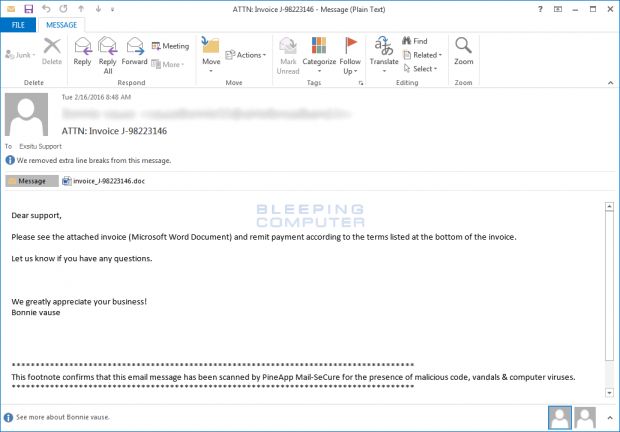

Generalmente giunge alla sua vittima nascosto all'interno di un documento Word allegato a un'email che sostiene di essere una fattura da pagare. Se si apre il documento e le macro di Office sono attive, l'installazione del malware si avvia.

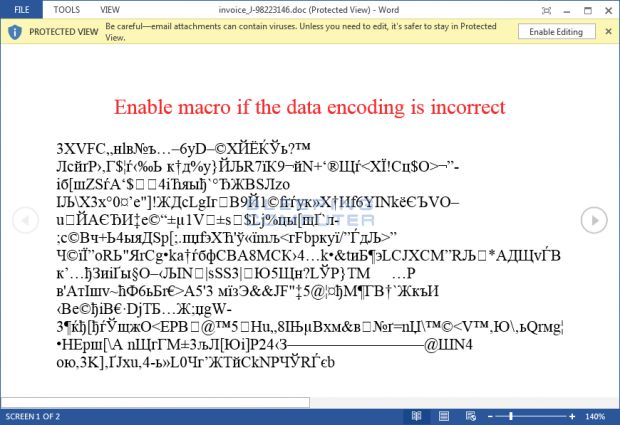

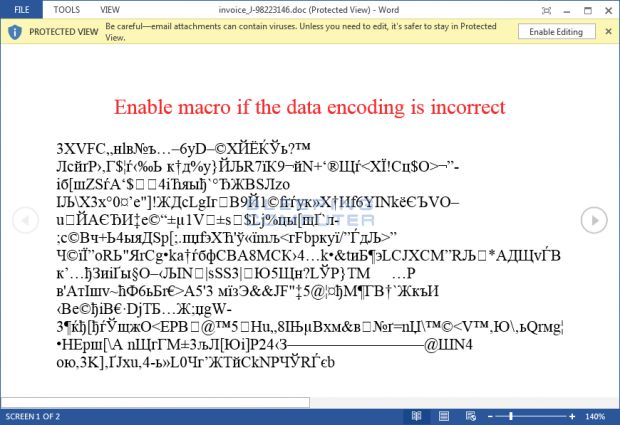

Difendersi tenendo le macro disattivate funziona soltanto se non si cade nella trappola predisposta dagli autori del malware proprio per contrastare questa evenienza: se il supporto alle macro non è attivo, infatti, il documento Word appare pieno di scritte incomprensibili (caratteri casuali, in buona sostanza), mentre un messaggio avvisa che è necessario «Attivare le macro se la codifica dei dati non è corretta».

Così, nella speranza di riuscire a leggere il documento (che - ricordiamo - dovrebbe contenere una fattura per la quale è richiesto un pagamento) la vittima ignara potrebbe decidere di attivare le macro, mettendosi in tal modo il cappio al collo con le proprie mani.

A quel punto, infatti, lo script contenuto nel documento scarica il ransomware vero e proprio da un server web e lo salva nella cartella temporanea dell'utente attivo, per poi installarlo.

Una volta attivato, esso effettua una scansione di tutti i drive (compresi quelli di rete) e crittografa i documenti, i file musicali, i file video, le immagini, gli archivi, i database e i file relativi alle applicazioni web.

Ogni file crittografato viene rinominato: avrà un nome composto da una serie di caratteri alfanumerici e l'estensione .locky.

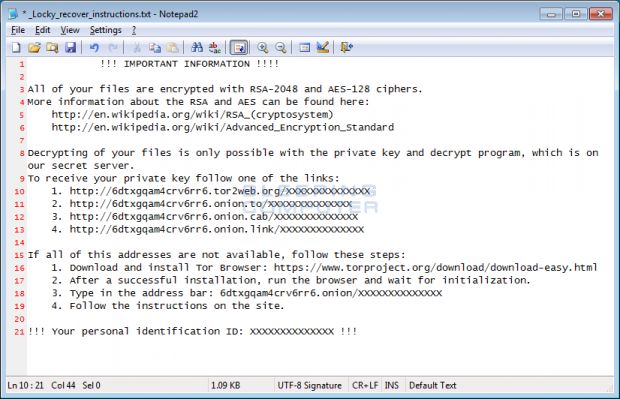

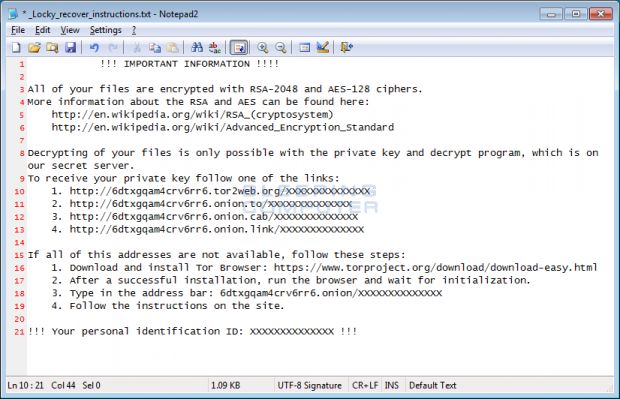

Alla fine, il malware crea in ogni cartella crittografata un file di testo dal nome _Locky_recover_instructions.txt, nel quale è indicato come effettuare il pagamento in seguito al quale sarà possibile sbloccare i file. Per buona misura, lo stesso messaggio contenuto nel file di testo viene impostato come sfondo del desktop.

Bleeping Computer ritiene che siano già centinaia i PC infetti in Europa, Russia, Stati Uniti, Pakistan e Mali, e che le vittime potenziali siano moltissime.

Le macro di Office sono infatti in uso da oltre vent'anni e spesso in ambito aziendale si adopera ancora del codice scritto negli anni '90: in questi casi, chiedere a tutti di disabilitare le macro non è possibile e chiedere agli utenti di firmare le proprie macro è un processo lungo che può richiedere dei mesi.

Il risultato è che se il software antimalware non è in grado di rilevare Locky basta un clic per cadere nella trappola dei ricattatori.

|

|